Nulla — автономный атакующий

Расскажем, как мы создали Nulla, какие задачи он решает сегодня и почему это меняет правила игры.

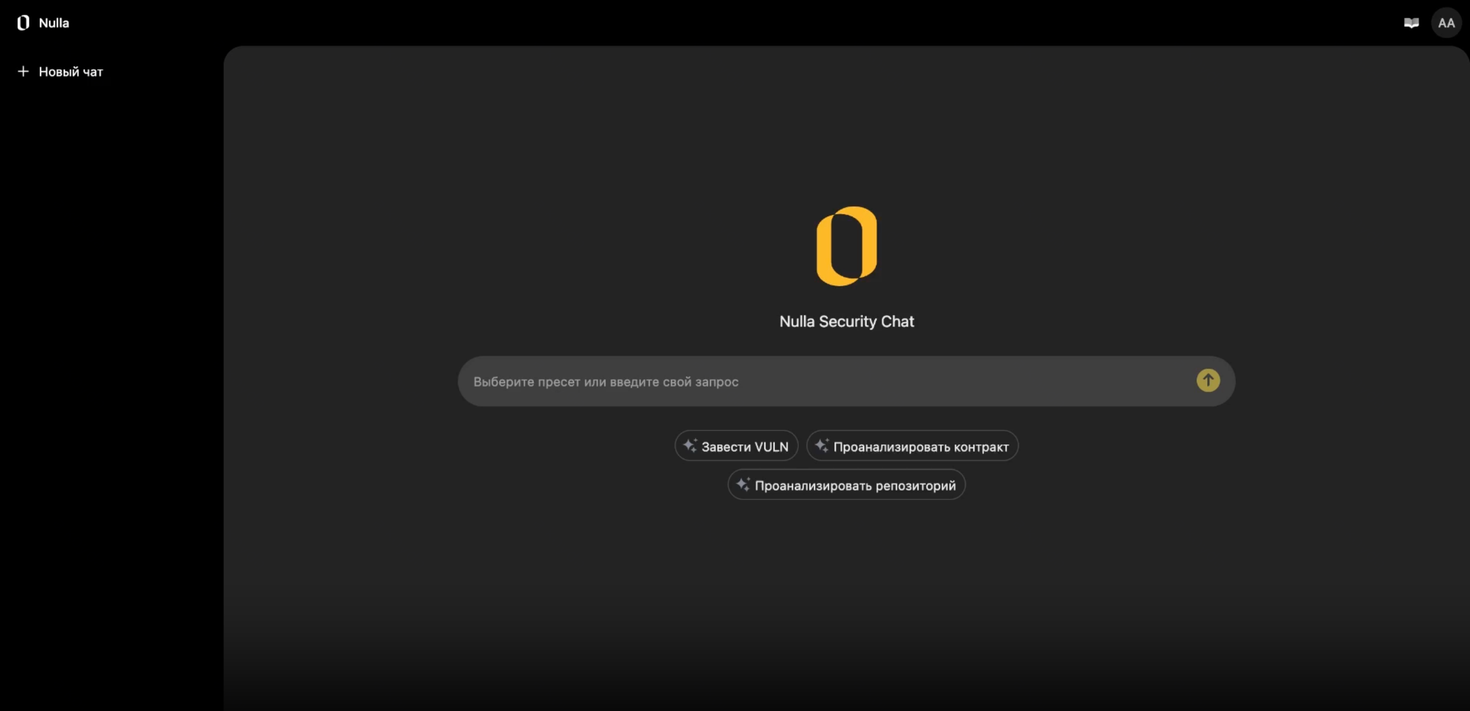

Nulla —

Nulla — автономный атакующий

Расскажем, как мы создали Nulla, какие задачи он решает сегодня и почему это меняет правила игры.

С чего все началось: как классическая защита достигла предела эффективности

Команда ИБ

Для бизнеса это стало возможностью выйти на новый уровень: мы решили создать такую защиту денег и данных, которая превзойдет существующие стандарты.

В такой ситуации важно понимать принципиальную разницу в скорости: традиционные аудиты занимают недели, а новые угрозы требуют реакции здесь и сейчас. Чтобы мы могли защитить продукты, безопасность должна идти со скоростью разработки. Базовый минимум сегодня — непрерывный пентест после каждого релиза с учетом

Как мы пришли к Nulla

Мы начали с простого наблюдения: в бигтехе релизы идут каждый день, а аудиты ИБ — несколько раз в квартал. Между релизом и проверкой проходят недели, и за это время злоумышленник может найти и проэксплуатировать уязвимость. Проблема не в процессах: экспертность безопасности нельзя масштабировать наймом, а встраивание экспертов в разработку радикально снижает скорость релизов. Мы спросили себя: а можем ли мы запускать пентест после каждого релиза? Как часть CI. Не ждать неделями, а получить отчет с подтвержденными уязвимостями сразу.

Сперва мы реализовали классический подход: внедрили передовые практики статического и динамического анализа, непрерывное сканирование периметра. Однако достаточно быстро поняли, что дальнейшее развитие этих инструментов упирается в ограничение технологий и требует кардинальных изменений. Сканеры закрывают базовый минимум по техническим уязвимостям, позволяют выявлять заведомо известные и понятные паттерны недостатков. Ручные аудиты не масштабируются: у команды нет пропускной способности проверять каждый релиз каждого сервиса.

Чтобы решить проблему, мы собрали опыт наших команд безопасности в единую базу знаний и передали ее

Сегодня Nulla работает в трех направлениях:

— автоматически воспроизводит уязвимости из тикетов;

— анализирует

— восстанавливает документацию OpenAPI для

Это первые шаги к непрерывным автоматическим пентестам на уровне работы

Как работает AI‑агент с мышлением хакера

Принципы работы Nulla

Архитектура Nulla

Чтобы оценивать качество работы инструмента, мы смотрим на метрики. Вот какие используем и что они отражают:

Где Nulla работает уже сейчас

Первый пример — автоматический анализ

Зачем это нужно

Как это работает

На валидационном датасете из

Второй пример — автоматическое воспроизведение уязвимостей по результатам аудитов безопасности. Это AI‑агент, который превращает описание уязвимости в подтвержденный PoV: генерирует эксплойт, валидирует его в изолированной среде и документирует результат.

Зачем это нужно

Регрессионное тестирование. Наличие PoV позволяет дешево проверять, не содержатся ли в новом релизе ранее известные проблемы.

Как это работает

Теперь о метриках. Бенчмарк — OWASP Juice Shop, 90+ эталонных уязвимостей разных классов. Для оценки используем Pass@3 — это доля челленджей, которые агент решает с трех попыток, — и уже добились показателя в 75,6%.

Третий пример — восстановление

Зачем это нужно

Агент выполняет анализ в три этапа

Как это устроено на практике: показываем поиск уязвимостей в Vulnerable Finance Service

Nulla находит критические уязвимости бизнес-логики в реальном времени

Обнаружено 6 подтвержденных уязвимостей:

Ключевые шаги анализа:

Чем мы делились на конференциях

Мы выступаем на ведущих конференциях по ИБ, делимся опытом и техническими деталями. Если хотите увидеть, как это работает изнутри, посмотрите наши доклады:

Где следить за нашими новостями

Для кого-то AI — инструмент, для нас — стратегия. Nulla работает в продакшене Т-Банка прямо сейчас. О том, что еще у нас есть, мы рассказываем в нашем телеграм-канале «Код Желтый».

Stay tuned.